![[レポート] IAM Identity Centerを活用したユーザー認識型のアクセス管理とデータ分析をNVIDIA社の事例から考える #AWSreInvent](https://images.ctfassets.net/ct0aopd36mqt/3IQLlbdUkRvu7Q2LupRW2o/edff8982184ea7cc2d5efa2ddd2915f5/reinvent-2024-sessionreport-jp.jpg?w=3840&fm=webp)

[レポート] IAM Identity Centerを活用したユーザー認識型のアクセス管理とデータ分析をNVIDIA社の事例から考える #AWSreInvent

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

こんにちは、ゲーソルの新屋です。

re:Invent2024のセッションレポートをお届けします。

セッション情報

タイトル

- AWS and NVIDIA: Connecting workforce identity for gen AI and analytics

セッションタイプ

- Breakout session

スピーカー

- Brigid Johnson, Director, AWS Identity, AWS

- Szymon Arkuszewski, Senior Data Architect, Nvidia

セッション概要

In this demo-intensive session, explore how AWS and NVIDIA collaborated to revolutionize workforce access to cutting-edge generative AI applications and analytics tools. Learn how IAM Identity Center seamlessly integrates with various identity providers, including NVIDIA’s custom solution; how NVIDIA uses IAM Identity Center for granular, user-centric access to sensitive data; and how the collaboration helped workforce users access analytics tools such as Amazon Redshift. Watch a demonstration about identity-aware AWS experiences, highlighting best practices for implementing fine-grained data access permissions.

このデモを中心としたセッションでは、AWSとNVIDIAがどのように協力し、最先端のジェネレーティブAIアプリケーションとアナリティクス・ツールへのワークフォース・アクセスに革命をもたらしたかを探ります。IAM Identity Centerが、NVIDIAのカスタムソリューションを含むさまざまなIDプロバイダーとどのようにシームレスに統合されているか、NVIDIAが機密データへのきめ細かなユーザー中心のアクセスのためにIAM Identity Centerをどのように使用しているか、そして、このコラボレーションが、Amazon Redshiftなどの分析ツールへのワークフォースユーザーのアクセスをどのように支援したかを学びます。きめ細かなデータアクセス許可を実装するためのベストプラクティスに焦点を当てた、IDを意識したAWSエクスペリエンスに関するデモをご覧ください。

デモする際にエラーが発生したのですが(デモだと、あるあるだと思います)、参加者からの応援を受けながら即座にリカバリする場面がありました。スピーカーと参加者の一体感が気持ちの良いセッションでした。

内容

IAM Identity Centerの役割について

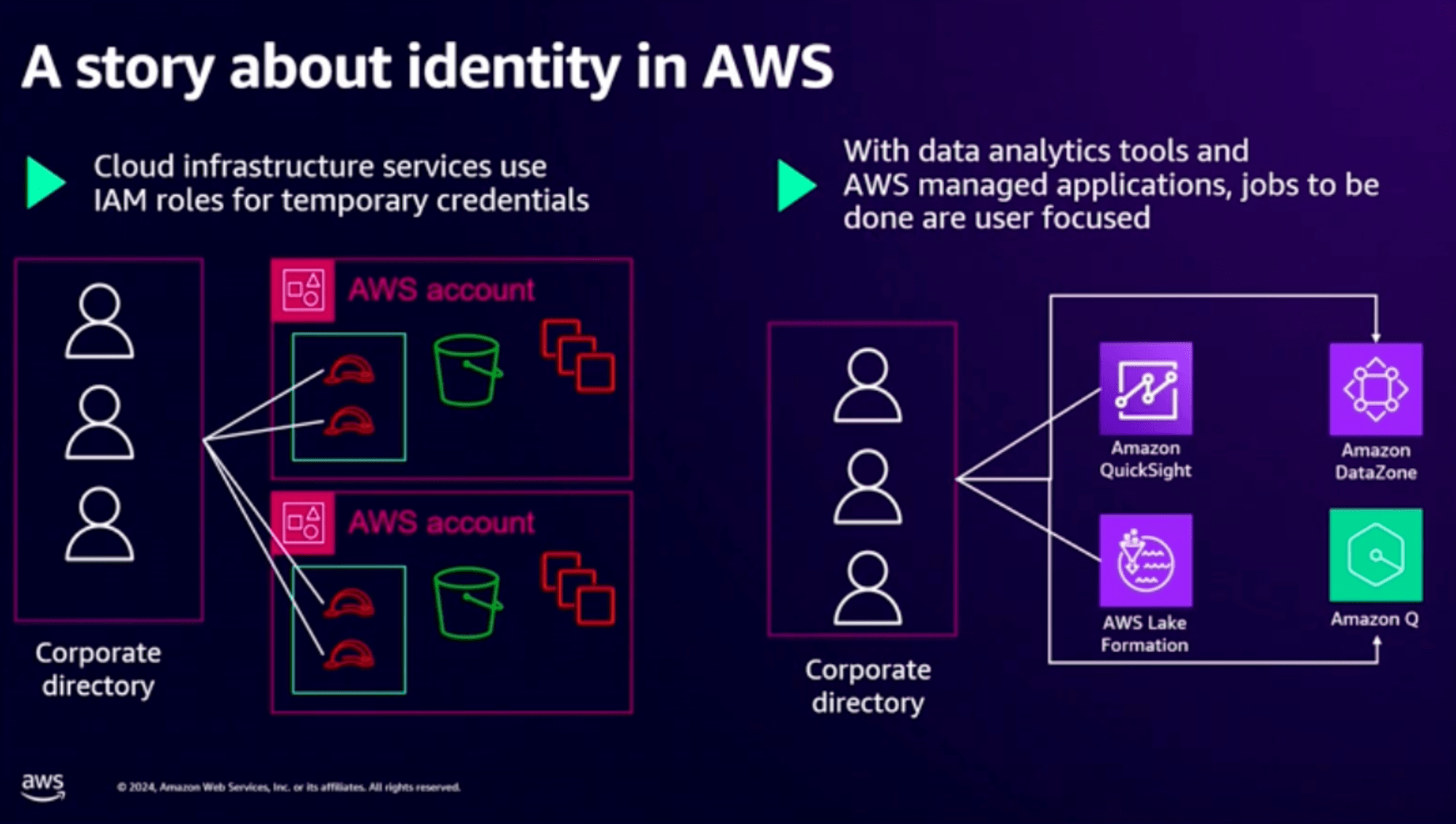

従来型のAWSのアイデンティティ管理は

- IAMロールによる一時クレデンシャルをユーザーに発行することによって、ユーザーはAWSの様々なサービス(この例ではデータ分析サービス)を利用していました。

しかし、アイデンティティを管理する人や、データを利用するユーザーからは以下のような声が出てきました

- ユーザーは、適切なデータにアクセスしたい

- 管理者は、誰がデータにアクセスしたか監査したい

- 管理者は、ユーザーにパーソナライズしたデータにアクセスさせたい

- ユーザーは、AWSのアプリケーションからデータを取り扱いたい(おそらく自前にBIツールをつくることなく、という意味だと思います)

- 管理者は、AWSを利用するユーザーが誰か把握したい

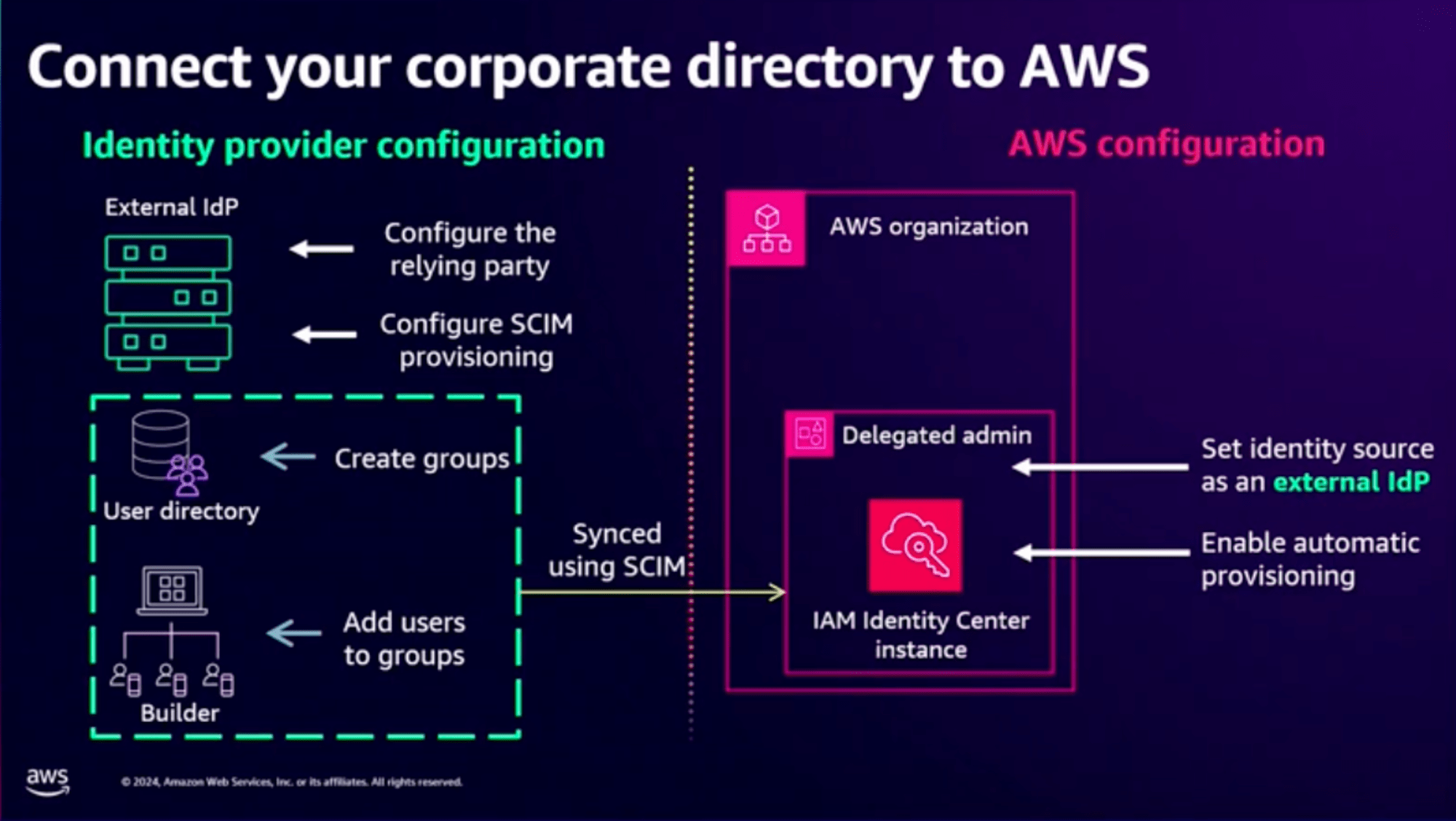

アイデンティティプロバイダー(IdP)とIAM Identity Centerを統合することで、シームレスなアイデンティティ統合

- シングルサインオン(SSO)により複数のAWSアカウントにサインインできるようになる

- データアクセスの際に、ユーザーを識別できるようになる

- 様々なAWSサービスに、ユーザーを識別した状態で利用できるようになる

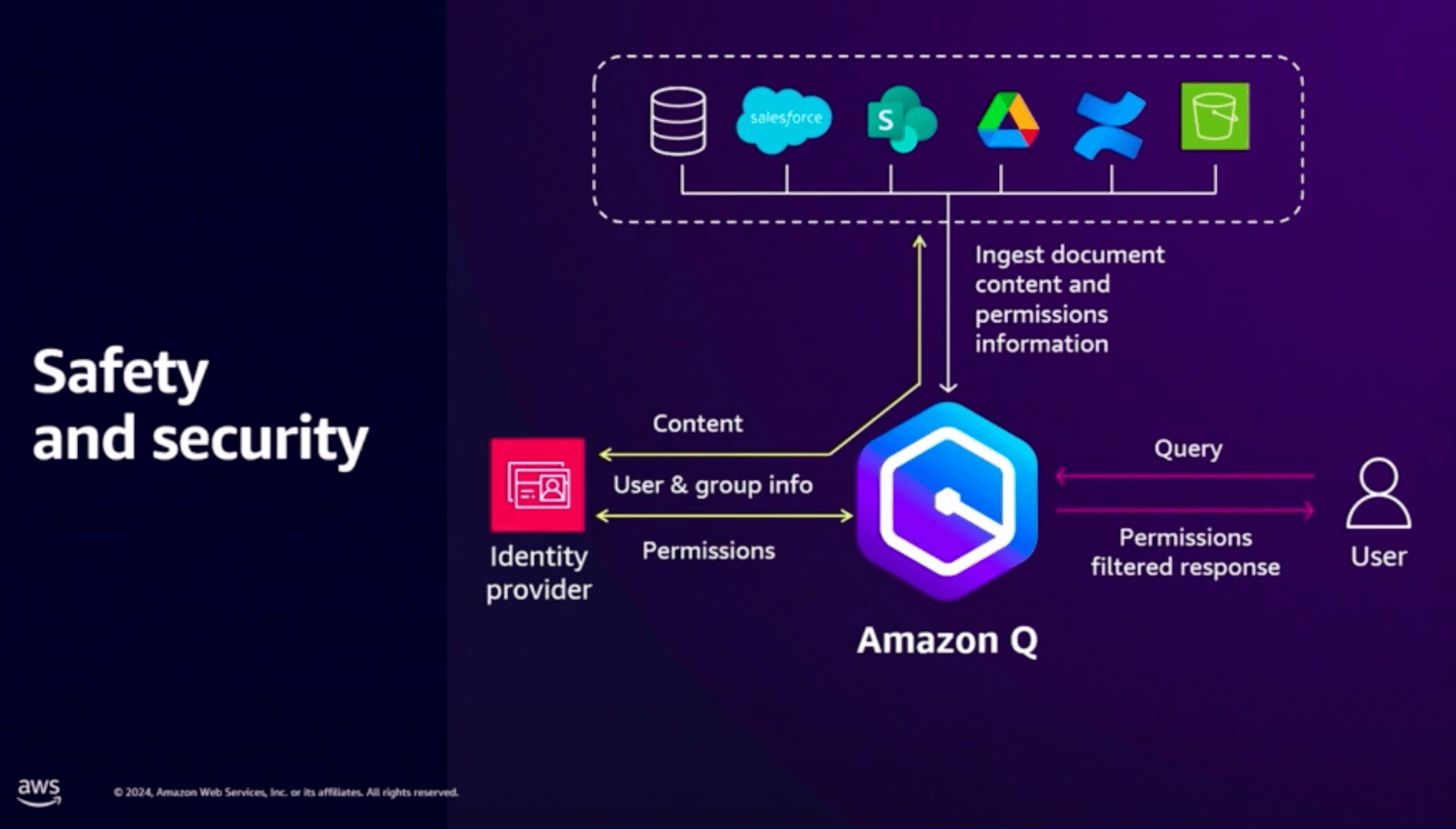

Amazon Qと統合することで、ユーザーにパーソナライズしたデータ活用ができるようになります。

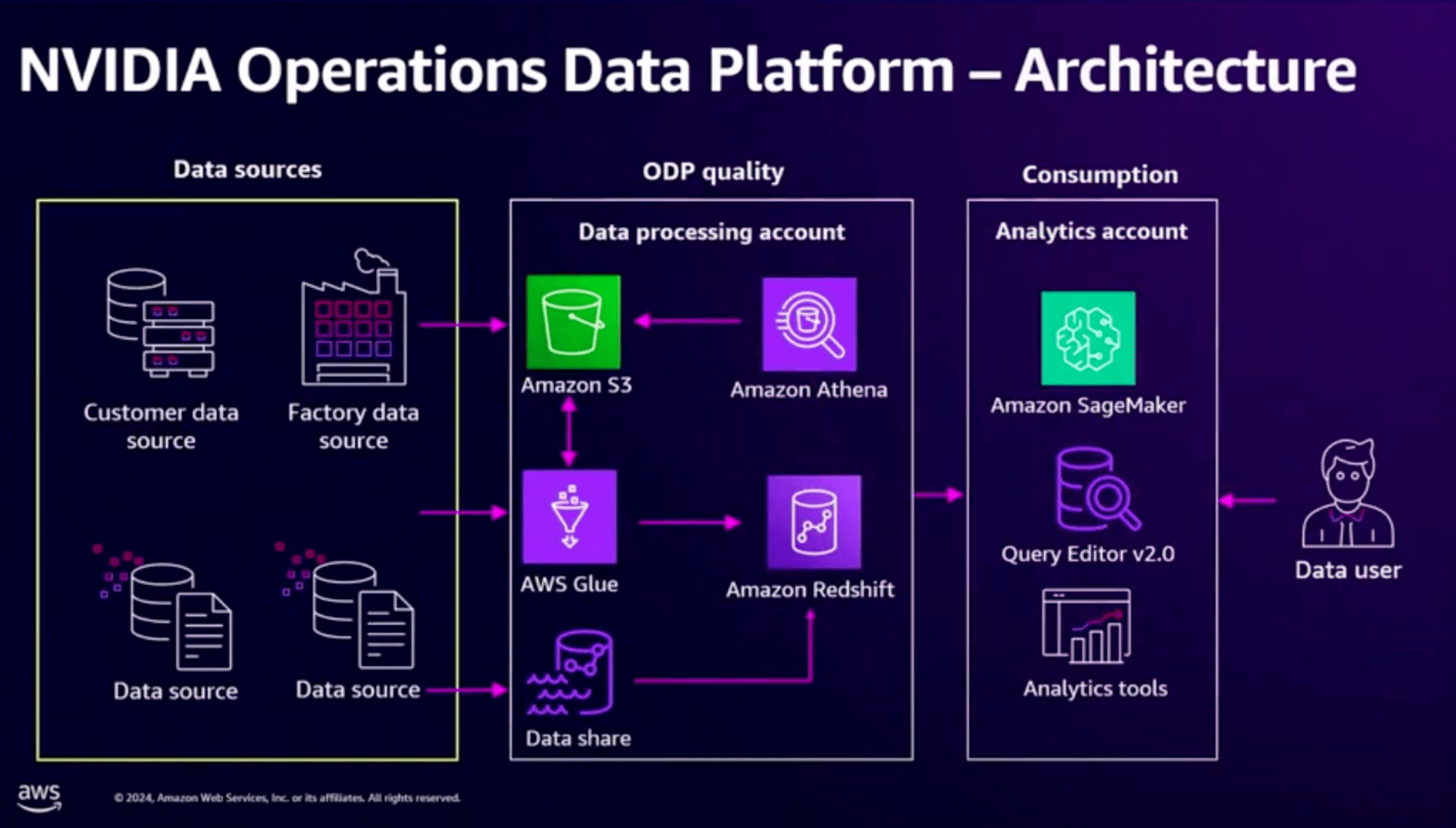

NVIDIA社の活用例

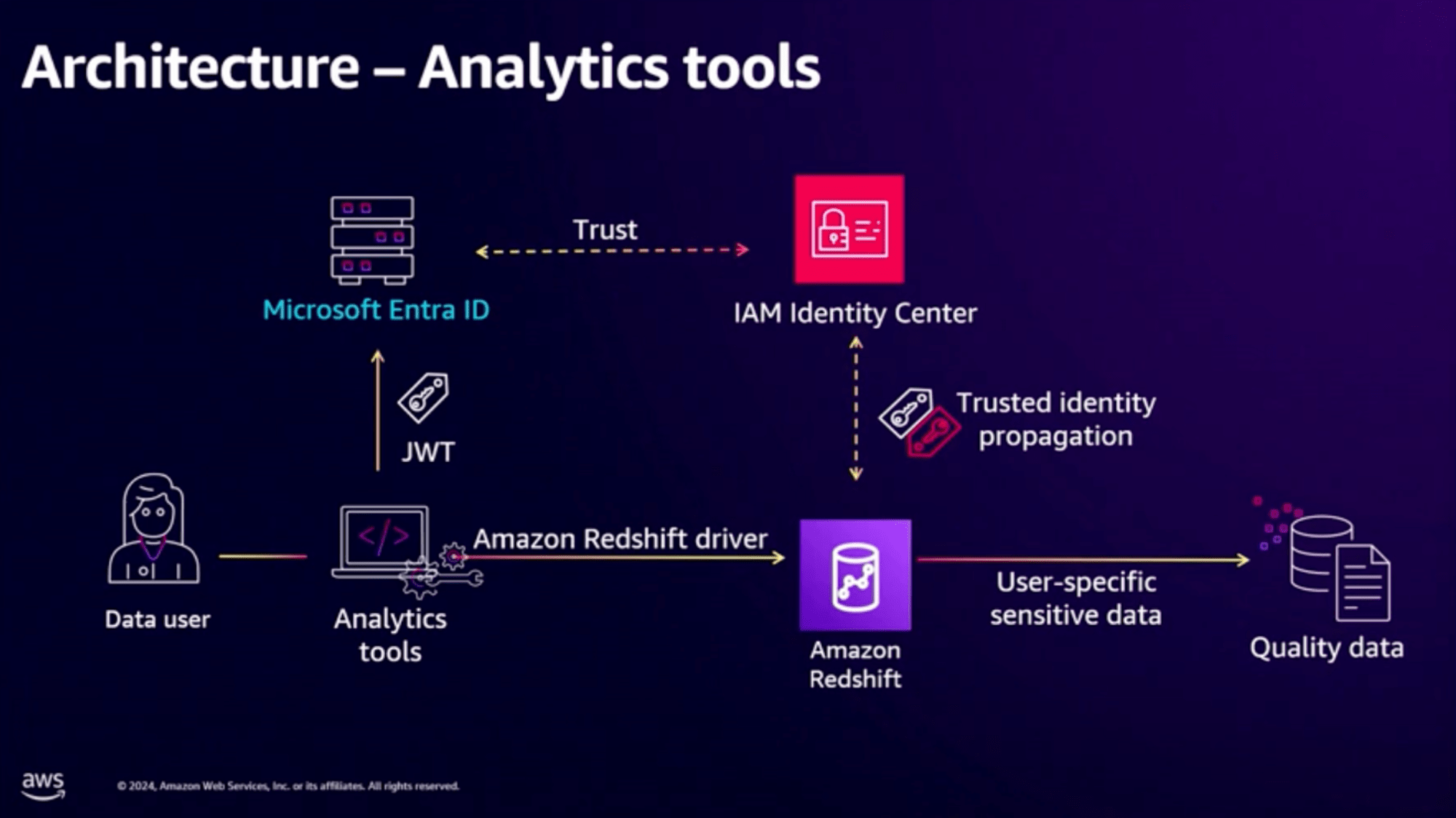

NVIDIA社の活用例です。データ分析のシーンで、独自に開発した分析アプリからAmazon Redshiftを呼び出してデータを可視化する構成のようです。

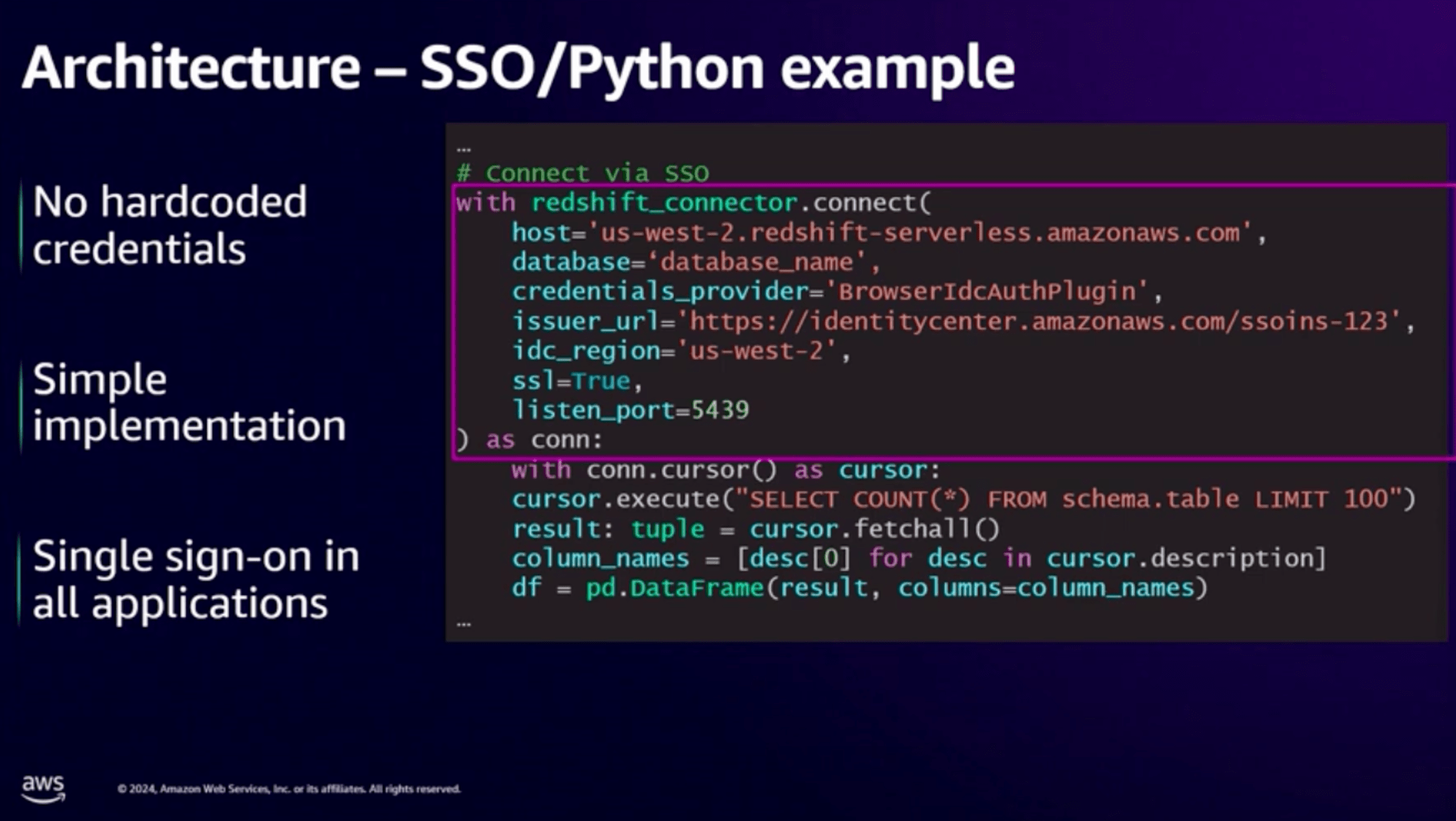

データ可視化アプリのコードはこちらです。

シンプルですね。以上を踏まえて、フローを整理すると

①データ可視化アプリで、上記コードにてRedshiftに対してクエリを発行しようとする

②未ログイン(JWTキーを持っていない状態)であれば、Microsoft Entra ID(IdP)にリダイレクトする

③IdPでログインをするとJWTキーを取得する

④このJWTキーを保持した状態で、改めてRedshiftに対してクエリを発行しようとする

⑤IAM Identity CenterでJWTキーの検証を行い、クエリが発行が正常に発行される

このような流れになると思います。

動画

本セッションの動画はすでに公開されています。

最後に

ビジネス規模がスケールすればするほど、アクセス制御の重要性は増していきます。特に、機密データや膨大なデータを扱う企業においては、適切なユーザー認識型のアクセス管理が欠かせません。NVIDIA社の事例が示すように、IAM Identity Centerを活用することで、ユーザーごとにパーソナライズされたアクセスを実現しつつ、セキュリティを強化し、管理者の負担を軽減することが可能になります。